Hva må du gjøre for å unngå å bli overvåket? Det er det store spørsmålet etter at den tidligere NSA-ansatte Edward Snowden slapp dokumenter som viste at internett-infrastrukturen er langt mer hullete enn tidligere forventet.

Nylig viste Vox Publica i artikkelen “Nettet snører seg rundt kildene” hvordan det digitale samfunnet gjør det stadig vanskeligere å holde pressens kilder hemmelige.

Hvilke verktøy kan man egentlig stole på nå?

Brasils svar på dette er å skyte opp en egen satellitt for 560 millioner dollar. Oppskytingen kommer i kjølvannet av president Dilma Rousseffs skarpe USA-kritikk.

Dette er neppe løsningen for mediene eller folk flest. Og mer seriøst: Uavhengig om man snakker om satellitter, mobiltelefoni eller internett, er det ingenting som kan garantere beskyttelse av kildene.

— 100 prosent sikkert er det ikke mulig å få det. Så lenge hensikten er å kommunisere mellom mennesker, ligger det alltid et potensial for at noen greier å høre eller se det som skjer, sier Roar Thon, seniorrådgiver i Nasjonal sikkerhetsmyndighet (NSM).

I de mest kritiske situasjonene anbefaler både han og selvstendig sikkerhetsrådgiver Per Thorsheim å kutte all bruk av elektronikk.

— Hvis jeg skulle varsle om noe fryktelig alvorlig, ville jeg oppsøkt journalisten fysisk hjemme på kveldstid. Jeg hadde ikke tatt bussen, men syklet gangstier uten kameraer og uten noen form for elektronikk på kroppen, sier Thorsheim, som tidligere har jobbet med sikkerhet i PwC, Telenor og Evry.

Ikke bygg egne løsninger

All sikker kommunikasjon på nettet bygger per i dag på kryptering. Kort fortalt handler det om avansert matematikk, som sikrer at ingen andre enn avsender og mottaker får tilgang til kommunikasjonen.

Helt siden 1990-tallet har det pågått en kamp om hvorvidt det skal være mulig å være anonym på internett. Nettstedet The Verge trekker i en artikkel linjene tilbake til et “Cypherpunk”-miljø der Wikileaks-grunnlegger Julian Assange var aktiv helt tilbake i 1995.

Tross amerikanske myndigheter og NSAs iherdige forsøk på å begrense utbredelsen av kryptering og knekke krypteringsalgoritmene, er konsensus at matematikken bak krypteringsalgoritmene fortsatt virker.

Stadig sterkere datamaskiner krever imidlertid stadig lengre krypteringsnøkler. Nylig publiserte EU-organet Enisa en ny anbefaling for hva som kreves for sikker kommunikasjon i nær fremtid.

Tvil såes likevel rundt de aller fleste sikkerhetssystemene som finnes der ute. For selv når krypteringen ikke er knekt, finnes det som regel muligheter til å komme seg rundt den for de som er dyktige nok. En kan heller aldri være sikker på hvilket utstyr som har innebygde bakdører. 30. desember publiserte det tyske magasinet Der Spiegel en artikkel som viste at NSA har skaffet seg bakdører hos de største nettverksutstyrsleverandørene, deriblant Cisco, Juniper og Huawei.

Disse leverandørene er dominerende aktører både i norske telenett og hos norske bedrifter. Oversikten saken baserer seg på stammer imidlertid fra 2008, og flere av systemene er derfor ikke lenger i salg. Samtidig skisserer dokumentet at NSA er på vei til å knekke også andre systemer.

Slike bakdører kan være en effektiv måte å samle inn krypteringsnøkler, for så å kunne dekryptere trafikken, slik Eweek beskriver i denne artikkelen. Mens Ars Technica har sett nærmere på hvordan NSA kan tappe og overvåke systemer, blant annet ved hjelp av USB-kabler eller radar-signaler.

Per Thorsheim har ett budskap til norske medier og andre som vil beskytte seg: unngå for enhver pris å gjøre dette selv.

— En gyllen regel innen sikkerhet og kryptografi er: For Guds skyld, ikke forsøk å lage noe selv. Det sies at det finnes 10–20 mennesker som er i stand til å implementere kryptografi på en god måte. Dette er eksperter i kryptografi som er levende opptatt av å forstå personvern i en digital verden, sier Thorsheim.

Tor og andre verktøy

En av disse er Jacob Applebaum, som står bak et av de mest kjente verktøyene for unngå overvåkning; Tor-nettverket. Han var også bidragsyter til den tekniske løsningen til Wikileaks, og medforfatter av Spiegel-artikkelen (omtalt ovenfor) som avslører hvilke selskaper NSA har greid å skaffe seg bakdører til.

Tor-nettverkets oppgave er å sørge for at brukerne kan være på internett uten å avsløre hvem de er. Det skjer gjennom at nettsiden du besøker kun ser at du stammer fra Tor-nettverket, din nettleverandør vil også kun se Tor-nettverket, mens Tor-nettverket ikke vil vite hvor du kommer fra. Det oppnås ved å videresende informasjon gjennom flere noder, der hver node kun ser avsender og mottaker.

Tor-nettverket har det siste året vokst fra en halv million til fire millioner daglige brukere, og blitt beskyldt for å skjule alt fra narkotikahandel og våpenhandel til botnet og pedofile. I høst stengte amerikanske FBI ned den ulovlige markedsplassen “Silk Road” som baserte seg på Tor-nettverket.

På den positive siden har Tor sørget for at innbyggere og aktivister i land med sensur både kan lese, skrive og kommunisere med andre uten å bli overvåket av myndighetene. Nettverket har på den måten vært en bidragsyter blant annet til den arabiske våren, men brukes også av journalister, varslere og forretningsfolk.

Tor er et av verktøyene stiftelsen Freedom of the Press Foundation støtter i en kampanje til støtte for krypteringsverktøy for journalister. Stiftelsen legger vekt på at verktøyene må være basert på åpen kildekode, slik at flere kan granske koden og lete etter sikkerhetsproblemer.

Stiftelsen har valgt ut følgende løsninger ved siden av Tor-prosjektet:

- Leap encryption access project (utvikling): Et verktøy som skal gjøre det enkelt å sende sikker epost. Begrensninger i epost-protokollen gjør at beskyttelse av metadata og videresending kun kan gjøres av tjenestetilbyderen. Løsningen vil bli lansert i offentlig beta tidlig i 2014.

- RedPhone/Textsecure (videreutvikling): To prosjekter som gjør det enkelt å kryptere telefonsamtaler og sende krypterte meldinger via en vanlig telefon.

- Tails (videreutvikling): Et operativsystem som kan startes på nesten enhver PC via DVD, USB-pinne eller et SD-kort. Målet er at alle brukere automatisk skal opptre sikkert på nettet uavhengig av forkunnskaper. All trafikk rutes for eksempel gjennom Tor-prosjektet. Operativsystemet fungerer og ble koblet til internett 6.100 ganger i oktober 2013.

- Securedrop: En programvare som lar medier sette opp en tjeneste for sikker varsling. Freedom of the Press Foundation tok over ansvaret for programvaren tidligere i høst, etter at initiativtaker Aaron Swartz døde.

Men det finnes også flere andre prosjekter, hvorav noen er:

- Cryptophone: En serie med fullverdige mobiltelefoner med innebygd kryptering, hvorav en av modellene er basert på en sikrere versjon av Android-operativsystemet. Kildekoden er også her åpen for inspeksjon.

- Orbot: App som lar deg bruke andre apper sikkert og anonymt ved hjelp av Tor-nettverket.

- Wickr: App som lar deg sende krypterte meldinger som senere forsvinner. Kan begrense hvem, hvor og hvor lenge en melding kan sees.

- Lantern: P2P-nettverk som lar brukere i usensurerte land donere båndbredde som brukes til å anonymisere brukere i land med sensur.

- “Merkel phone”: Den tyske operatøren Deutsche Telekom selger en versjon av den krypterte telefonen som forbundskansler Angela Merkel bruker. Telefonen er basert på Samsung Galaxy-serien.

En annen stiftelse som jobber for et åpent, beskyttet internett er Open Internet Tools Project (OpenITP), som også deler ut støtte til personer som ønsker å bygge flere slike verktøy.

Digital tillit — en merkevare

Disse verktøyene gir imidlertid ikke mer sikkerhet enn kunnskapen og forståelsen hos de som bruker dem. For eksempel kan metadata i bilder man publiserer via tjenesten eller “cookies” fra nettleseren brukes til å spore Tor-brukere.

NSMs Roar Thon mener det vil være lurt av mediene å benytte egne telefoner og PC-er for sine viktigste kilder.

— Risikoen for å bli sporet i dag er ganske stor. Når vi bruker datamaskin til alt fra jobb til private ting, så er sjansene store for at du allerede har noe på maskinen som kan spore den til deg. Selv om en gjør mye for å sikre kommunikasjonen, er det fare for at dette ikke er nok, sier Thon.

Dette er noe redaksjonene bør rådgi og eventuelt hjelpe kildene med.

— Den første kontakten vil normalt skje på kildenes initiativ. Dermed er det vanskelig å unngå å legge igjen spor i denne fasen, sier Thon.

Advokat Jon Wessel-Aas forteller at han kjenner til at redaksjoner har latt saker ligge til informasjonen om den første kontakten med kilden er slettet hos teleleverandørene. Med innføringen av datalagringsdirektivet i 2015 vil tiden redaksjonene må vente i slike tilfeller bli doblet fra tre til seks måneder.

Han tror enkelte medier i tiden fremover vil skille seg ut som redaksjoner med ressurser og interesse for å ta kildevernet på alvor, og at Wikileaks i en periode var et symptom på at en del kilder ikke lenger stolte på de vanlige mediekanalene.

— Jeg tror noen redaksjoner vil bli oppfattet som mer profesjonelle når det gjelder dette. Hvis de etablerte mediene skal ha tilgang til denne typen informasjon, må de overbevise kildene om at det er trygt å kommunisere med dem, sier Wessel-Aas.

Thon mener også det vil være nødvendig for mediene å få på plass rutiner som gjør journalistene i stand til å vurdere hvordan kilde og kildemateriale skal behandles.

— I min verden bruker vi klassifiseringsnivåer på informasjon, hvor vi går fra ugradert og begrenset til hemmelig og strengt hemmelig. Journalister og media kan heller ikke behandle alle likt, sier Thon.

Dette illustreres gjennom at statsråder, selv med kryptert mobiltelefon, ikke kan snakke om informasjon som er betegnet som “hemmelig” eller “strengt hemmelig”.

Kan nettskyen være en fordel?

Mediene må også vurdere sine kilder ut fra en lignende tankegang. Samtidig ligger selve verdien i mediene av å være i dialog med leserne. Ingen redaksjoner vil trolig ha råd til å jobbe som myndighetene.

Og kun noen få jobber normalt med saker som myndighetene har interesse av å overvåke på denne måten.

Kildevernet trues derfor sannsynligvis oftere av at ledere i privat eller offentlig sektor, i interesseorganisasjoner eller den lokale idrettsforeningen gjerne skulle visst hvem som gikk ut med noe som for dem er kontroversiell informasjon.

I disse tilfellene vil lokale sporings- eller overvåkningsystemer eller lokale IT-løsninger utgjøre en større trussel mot kildevernet.

Derfor peker flere av de Vox Publica har snakket med på at amerikanske nettskytjenester i disse tilfellene kan være bedre enn lokal drift.

— Google er mye dyktigere på drift enn en lokal IT-helt. Dersom Google feiler, blir det en verdensnyhet som slås opp i alle land. Hvis den lokale IT-helten gjør feil, så er det ofte ikke noen som vil få vite om det, sier Anders Brenna, som har skrevet bok om digitalt kildevern.

Brennas poeng illustereres også godt av Dagbladets Null-Ctrl-serie som har avslørt en rekke sikkerhetshull rundt omkring i Norge.

Mediekonsernet Amedia besluttet på forsommeren nettopp å bruke Googles system, noe som har vekket kritiske røster fra Amedias konserntillitsvalgt Eva Stenbro og NJ-tillitsvalgt Lars Johnsen.

Amedia har på sin side vektlagt at deres innhold vil bli lagret i Europa, og at de har oppfylt kravene som stilles av Datatilsynet. Konsernet har i kjølvannet av denne saken uttalt at de mener en overgang til Gmail ikke vil påvirke kildevernet negativt.

Sikkerheten i skyløsninger øker også nærmest dag for dag. I desember annonserte Microsoft at de vil sikre sine tjenester og nettverk med kryptering innen utgangen av 2014. Samtidig åpnet de for å la myndigheter få titte på selskapets kode, for å sjekke at programvaren og tjenestene ikke innholder bakdører.

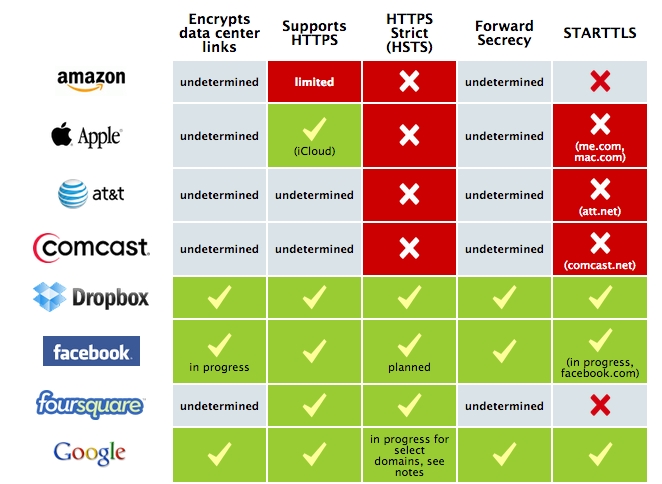

For vanlige journalister kan en god start være å sjekke hva slags sikkerhet deres tjenesteleverandører tilbyr. Electronic Frontiers Foundation publiserte i slutten av november en oversikt over dagens situasjon.